最近、ITの世界では「ゼロトラスト」というセキュリティのキーワードが盛んに使われるようになってきました。これに合わせて、セキュリティベンダー各社もゼロトラスト対応を謳うソリューションを前面に出しています。

とはいえ、その意味について正確に理解できていない読者も多いのではないでしょうか?

そこで本稿では、急激な広がりを見せ始めているゼロトラストの背景や、その考え方、メリット、導入アプローチなどについて解説します。

- もくじ

1.最近よく耳にする「ゼロトラスト」とは?

このところ、よく耳にするようになったゼロトラストとは、一体どのようなものなのでしょうか?まずは、「ゼロトラスト」の概要について解説します。

1-1 ゼロトラストとは?

ゼロトラストとは、「何も信用しない」というセキュリティの考え方です。

分かりやすく説明すると、「外部の人だけでなく内部の人も安全か確認しよう」ということです。

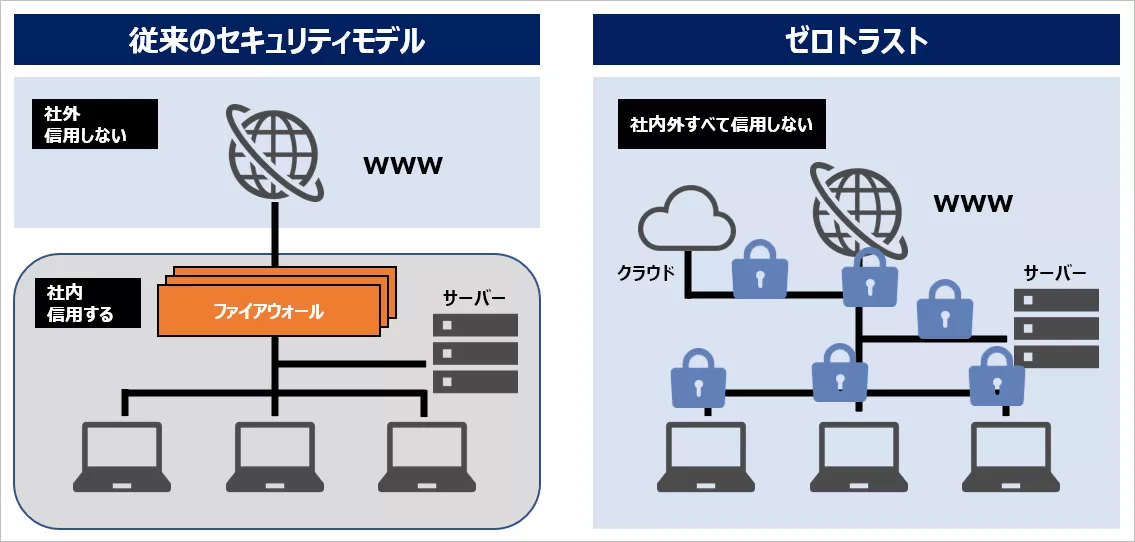

従来の「境界防御」では、外部と内部を境界で分けて、内部は信用しようという考えでしたが、ハッキングやウイルスなどの問題が増えたことで、「ゼロトラスト」の重要性が広まりました。

1-2 従来の「境界防御」との違い

従来の境界型セキュリティモデルと、ゼロトラストモデルの相違点

従来までは「境界防御」と呼ばれるモデルが中心でした。これは社内や組織のネットワークを境界で分け、その内側は信用して、外側は信用できないと考えて、インターネットにつながる境界にファイアウォールやプロキシなどのセキュリティ製品を配置することで、外部からの攻撃や内部の情報を守るというものでした。

しかし、新たな「ゼロトラストモデル」では、そもそも社内外のネットワーク環境に存在する「境界」という概念がなく、社内の情報資産にアクセスする通信をすべて信用しないという考え方になります。

このモデルでは、従来のように境界で区切られて、内側に存在していた「守るべき重要な情報リソース」が外側にも存在し、どこからでもアクセスされることが前提になるため、その都度アクセスしてくるデバイスの正当性や安全性を検証することで、重要データを守るモデルになります。

そのため、これまで以上に厳格なユーザー認証を実施するとともに、すべてのアクセスを常に確認すること、さらにネットワーク監視を強化することなど、さまざまな対策を講じていくことになります。いずれにせよ、今後はゼロトラストを前提にしたセキュリティ対策が、どのような企業でも強く求められるようになってくるでしょう。

2.ゼロトラストが注目された背景となるセキュリティ課題

ゼロトラストが注目され始めたのは、いくつかの背景と理由があります。

まず始めに、この数年間の新型コロナウイルスの大流行が原因で、人々のワークスタイルが大きく変容したことが要因として挙げられるでしょう。

ビジネスパーソンが自宅からリモートワークで仕事をする機会が当たり前になる一方で、企業側も働き方を工夫して、SaaS、PaaS、IaaSなどにより業務システムのクラウドシフトを進めています。これはDXが発展途上にある日本にとって良いことですが、その半面、新たなセキュリティの課題も浮き彫りになりました。

前述のように、これまでファイアウォールで分けていた境界防御モデルの「境界」自体が曖昧となり始め、境界内部のデータだけでなく、境界外部のクラウドやエッジ端末側にも保護すべき重要なデータが多く存在するようになってきたのです。

内部から外部、あるいは外部から内部へのアクセスにはVPN(Virtual Private Network)を張ったりして通信していますが、このままではセキュリティ的に安全な状態を維持しづらい状況になってきました。

そこで現在、ゼロトラストの考え方をべースにしたセキュリティ対策が注目されているわけです。

3.ゼロトラスト・セキュリティのメリットとデメリット

ゼロトラスト・セキュリティのメリット・デメリットについて解説します。

3-1 メリット:社内外から安全なネットワークにつなげられる

ゼロトラスト・セキュリティの具体的なメリットとしては、厳重な認証を行うことで、社内外から安心してネットワークにつなげられ、時間や場所を問わずに安全なテレワークやハイブリッドワークが可能になることでしょう。

テレワークの場合は、企業によって私物端末の利用(BYOD)を許可するケースもあるでしょう。その際、個々のPCのセキュリティレべルがまばらになるリスクがあります。

しかしゼロトラストでは、エッジ側のデバイスのセキュリティも織り込んだ形での対策になります。

また、グローバル企業において、組織や拠点の統廃合、M&Aによる新たな企業グループの組み込みに際しても、異なるセキュリティレベルを同等に合わせやすくなります。

DX(デジタルトランスフォーメーション)を始めとするプラットフォームや、変化の激しいビジネスモデルに対して、安心・安全なセキュリティ基盤を構築できる点もメリットです。

ほかにもセキュリティの監視・分析・対応などの自動化により、日々のセキュリティ運用や監視業務の負荷を抑えることが可能です。

3-2 デメリット:導入コストがかかる

ゼロトラストのデメリットとしては、やはり何と言っても導入のコストと時間がかかることです。

ゼロトラストでは、すべてのアクセスに認証が伴います。またネットワーク上のリソースも常時モニタリングし、ログ監視もしっかり行う必要があるなど、やるべき対策のカバーリングも当然広くなってきます。認証にしても2段階認証や多要素認証など、より安全性の高い方式が求められます。

短時間で認証が切れることもあり、こまめに認証し直すなど、セッションを維持するための手間もかかります。

4.ゼロトラストを成功させるには導入体制づくりが重要

ゼロトラストを成功させるためには、導入の体制づくりが重要です。

現在のところ、ゼロトラストを完全に実現できるようなワンストップのソリューションは、ベンダー側であまり用意されていないのが実情のようです。

一般企業にとっても、ゼロトラストを一挙に導入するのは、リソースやコスト面を考慮すると簡単ではないし、現実的ではないかもしれません。

デメリットの点でも少し触れたとおり、ゼロトラストを導入すると認証に手間がかかってしまうため、社員の理解が得られない可能性もあります。そこでゼロトラストがセキュリティ向上に寄与するワンステップであることを十分に認識してもらう必要があります。

また経営者も、いまだに「セキュリティはコスト」という考えが根強く残っています。

しかし「セキュリティは投資」という点を強くアピールし、予算を確保してもらわねばなりません。

このようにゼロトラストの意義をトップからボトムまで全社員に丁寧に説き、全社でゼロトラストを推進していく体制づくりと雰囲気を醸成していく必要があるでしょう。

5.【カテゴリ別】ゼロトラストで導入したいソリューション

ゼロトラストを成功に導くには、複数のセキュリティ・ソリューションを組み合わせながら、段階的にゼロトラストに寄せていくとよいでしょう。

具体的なソリューションとしては「ユーザー認証」「エンドポイントセキュリティ」「ネットワークセキュリティ」「クラウドセキュリティ」「セキュリティ管理・運用」という分類から適用します。

| カテゴリー | 保護対象 | 適用できるソリューション |

|---|---|---|

| ユーザー認証 | ログイン情報 | IDaaS |

| エンドポイントセキュリティ | PC、モバイル端末 | MDM/EDR/EPP |

| ネットワークセキュリティ | リモート接続 | SWG/SDP/SD-WAN |

| クラウドセキュリティ | クラウド利用 | CASB/CSPM |

| セキュリティ監視・運用 | クラウド利用 | SOC/マネージドサービス |

このようなソリューションを導入することで、ゼロトラスト環境における重要リソースへのセキュアアクセスを実現したり、前出のクラウドセキュリティ対策としてのCASBやCSPM、IDaaS/多要素認証、エッジ側のEDRなどを組み合わせるなどして、セキュリティリスクを多角的に低減していきます。

5-1 ユーザー認証

ユーザー認証では、アカウント/パスワードといったログイン情報を管理・認証するためのID管理ソリューションが必須になります。

クラウド上で認証情報を一元管理する場合は「IDaaS」(Identity as a Service)が代表的なソリューションになります。

統一的なユーザー認証やSSO(シングルサインオン)、また必要なときに必要な権限を必要な人に付与するといったことも可能になります。

5-2 エンドポイントセキュリティ

エンドポイントセキュリティは、モバイル端末などのエッジ管理を強化するソリューションです。

登録端末の設定・管理や更新プログラムの配布を行う「MDM」(Mobile Device Management)や、アプリを管理してデバイスからの情報流出を防ぐ「EMM」(Enterprise Mobility Management)、端末を常時監視して脅威を検知する「EDR」(Endpoint Detection and Response)などが挙げられます。

5-3 ネットワークセキュリティ

ネットワークセキュリティは、ユーザーのアクセス管理と同時に、セキュリティを確保するためのソリューションになります。

危険なサイトへのアクセスを防止する「SWG」(Secure Web Gateway)や、リアルタイムで接続の判断を行う「SDP」(Software Defined Perimeter)、さらにWANの仮想化と通信の暗号化により外部からの閲覧や盗聴を防ぐ「SD-WAN」も重要になります。

5-4 クラウドセキュリティ

クラウドセキュリティについては、クラウドの利用状況を可視化するソリューションです。

きめ細やかなアクセス制御やクラウドのデータを検査する「CASB」(Cloud Access Security Broker)、クラウドの設定を自動的に確認し、セキュリティの設定ミスやガイドライン違反をチェックする「CSPM」(Cloud Security Posture Management)などがあります。

5-5 セキュリティ監視・運用

セキュリティ運用の自動化に関しては、マネージドサービスや、24時間365日体制で監視するSOCサービスを導入します。

各種リソースのログやデータを一元的に集約して総合的にインシデント発生を確認できる「SIEM」(Security Information and Event Management)、インシデントの監視・分析を行って自動対応する「SOAR」(Security Orchestration Automation and Response)なども活用します。

6.ガートナーが提唱したセキュリティフレーム「SASE」

ゼロトラスト・セキュリティを実現するためのアプローチとして「SASE」(Secure Access Service Edge)という枠組みも注目されています。

これはガートナーが2019年に提唱した新しいネットワークセキュリティのフレームワークです。ネットワーク(通信)機能とセキュリティ機能の両方をクラウド上で包含的に提供することで、場所に依存しないセキュリティを確保するという考え方になります。

SASEでは、安全な通信のために、VPNによるリモートアクセスや、ソフトウェアでWAN回線を制御する「SD-WAN」、またセキュリティ強化のためにユーザーを適切に認証する仕組み、統合脅威管理が可能な「UTM」(Unified Threat Management)やプロキシなどがクラウド上で提供されます。

これら一連の機能を使うことで、内外部からクラウドを利用するシーンで、より安全なアクセスが可能になるでしょう。

まとめ

ゼロトラストとは、「何も信用しない」というセキュリティの考え方です。

今後のセキュリティ対策には、すべてのアクセスを信用せずに、こまめに認証を行うゼロトラストの考え方を基本に据えていく必要があります。

さらに言えば、セキュリティ対策は一度で終わりということはありません。脅威も日々進化しており、そのリスクは常に変化し続けています。

安全・安心な状態を常に維持するために、定期的な見直しを実施し、最適なセキュリティ対策を講じていく努力も忘れないようにしましょう。