企業、個人を狙ったサイバー攻撃の入り口や詐欺の手口として使われる「ソーシャルエンジニアリング」。ソーシャルエンジニアリングとは、ひとことでいうと「人を欺す」技術です。

2022年に猛威をふるった「Emotet」でも、その拡散の過程でこの手口が用いられていました。このような「人の弱み」を狙った攻撃に対して、企業や個人は、どのような対策をするのが効果的なのでしょうか?

そこで今回は、かつてはソーシャルエンジニアリングを駆使する「伝説のハッカー」として知られたセキュリティコンサルタント、ケビン・ミトニック氏の著書や、報道などを参考に、問題点と対策のポイントをまとめてみました。

- もくじ

1.狙われている『企業情報』『知的財産』『個人情報』

1-1 「情報セキュリティ10大脅威」の多くが「情報」を狙うもの

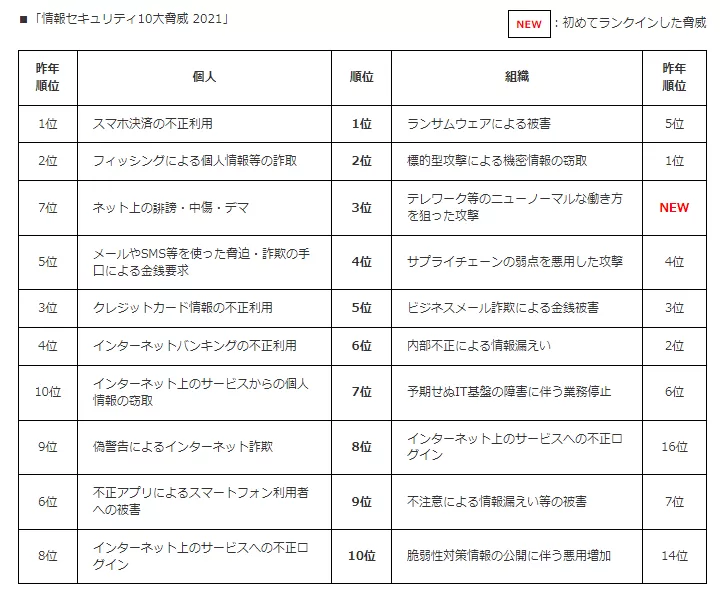

2021年8月、独立行政法人 情報処理推進機構は「情報セキュリティ10大脅威 2021」を発表しました。

これによると、組織の脅威1位は「ランサムウエアによる被害」、2位「標的型攻撃による機密情報の搾取」と続き、個人の脅威は、1位「スマホ決済の不正利用」、2位「フィッシングによる個人情報の等の詐取」とあります。

引用:情報セキュリティ10大脅威 2021(IPA)より

この表を見てもわかるように『企業情報』『知的財産』『個人情報』を狙う攻撃が増えています。2022年前半には、コンピュータウイルス「Emotet(エモテット)」の被害が拡大していることが報道されており、IPAセキュリティセンターなどが注意喚起をしています。

Emotetは、感染したコンピュータをロックしたり、ファイルを暗号化したりすることで、コンピュータやデータを使えなくして、元に戻すことを交換条件として「身代金」を要求するランサムウエアとして動作します。

やっかいなのは、Emotetがメールで拡散されることです。攻撃メールの受信者が過去にメールのやり取りをしたことがある実在の相手の氏名、メールアドレス、メール内容といった情報が本文などに流用されて、いかにも通常のメールであるかのように送られてくるのです。

1-2 人間の"弱さ"に付け込んで情報を奪ってしまう

このように、受信者にとって身近で覚えがある内容をメールに記載することで相手を信用させ、欺す技術を「ソーシャルエンジニアリング」といいます。

この第一人者とされていたアメリカの元クラッカーのセキュリティコンサルタント、ケビン・ミトニック(Kevin Mitnick)氏はその著書『欺術』(ソフトバンク パブリッシング)の扉で次のようにソーシャルエンジニアリングを説明しています。

「ソーシャルエンジニアリングは、平凡な善人のふりをして他人に接近し、その人を欺すテクニックだ。このテクニックを駆使する"エンジニア"は、他人の職責や地位などを詐称して情報を手に入れる。コンピュータやネットワークの登場以前から、この"エンジニアリング"は存在している。」

「欺術」ケビン・ミトニック、ウィリアム・サイモン著(ソフトバンク パブリッシング)より引用

そして、本来の「社会工学(social engineering)」の意味では使われていないことも注記されています。

最近のソーシャルエンジニアリング事件の事例としては、2017年12月に発生した、日本航空(JAL)のビジネスメール詐欺事件があります。この事件では、約3億8000万円が騙し取られてしまいました。のちの捜査で、攻撃者が被害者のビジネスメールを盗み見て、書き方などを細かく真似していたことがわかっています。

2020年7月に発生したTwitterアカウントの乗っ取り事件は、当時、次期アメリカ大統領候補だったバイデン氏のアカウントなど社会的に影響のある著名人の公式アカウントが被害にあいました。

乗っ取られたアカウントからは詐欺メッセージが発信され、被害が拡大、米ニューヨーク州金融サービス局(NYDFS)によると11万ドルを超えるビットコインが盗まれたといいます。のちの調査で、事件の発端は、なんと、電話を使って攻撃者がTwitter社の社員からパスワードを聞き出すソーシャルエンジニアリング攻撃をかけたことだったと判明しています。

ここまで見てきたように、人間の"弱さ"に巧みに付け入って情報を盗むソーシャルエンジニアリング。サイバー攻撃と同じように、大きな被害を引き起こす危険なものです。

2.ソーシャルエンジニアリングとは?

2-1 詐欺や不正アクセスの代表的手口の一つ

ソーシャルエンジニアリングは、IT技術を使ったネットワークやシステム的な脆弱性を突く攻撃ではなく、人の"弱さ"を突いてくる不正手法です。言葉としては、本来は社会工学の意味ですが、セキュリティの世界では、ひとことでいえば「人を欺す技術」の意味で使われています。

ソーシャルエンジニアリングは、まず、被害者を何らかの方法で信頼させて、攻撃者にとって有益となる情報などを提供させてしまったり、自発的にウイルスなどに感染させてしまったりするのが問題です。とくに最近では、盗んだ情報を売買する闇市場があることも指摘されており、この存在がソーシャルエンジニアリング攻撃を広めているともいわれます。

2-2 ソーシャルエンジニアリングの種類

ソーシャルエンジニアリングには、以下のような代表的な手口があるといわれています。

ビジネスメール詐欺(メールなりすまし)

被害者の取引先や友人になりすまして、攻撃者の銀行口座や仮想通貨口座に振り込みを行わせるものです。

標的型攻撃メール

「ビジネスメール詐欺」と一緒に分類されることもあります。被害者の周囲をリサーチして、架空の注文や問い合わせなど、精度の高いなりすましメールを用いて欺す手口です。

なりすまし電話

関係者のふりをしたり、社内サポートを受けるふりをしたり、逆にシステム管理者になりすましたりして電話をかけ、パスワードやアクセス方法を聞き出します。

トラッシング

変装など、何らかの方法を使って、被害者の組織がある建物に侵入して廃棄書類や廃棄HDDなどのゴミや廃棄物をあさり、情報を盗みます。

ショルダーハッキング

被害者がパスワードを入力するとき、被害者の肩越しに"のぞき見"をする手口です。日本でも銀行口座(キャッシュカード)の不正使用などで使われたため、ATM側に注意喚起のポスターが貼られていることが多いようです。

フィッシング詐欺

実在する(信頼されている)組織、店舗名、ECサイト名等を名乗り、IDやパスワード、ATMの暗証番号、クレジットカード番号などといった個人情報を詐取する手口です。主に電子メールでフィッシングサイト(偽サイト)に被害者を誘導して、情報を入力させる手口が多く使われています。

他にも、マルウエアを入れたUSBメモリなどの外部ストレージを被害組織の建物内に落としたり、"忘れ物"として置いたりして、感染させようとする「ベイティング」など様々な手口があるといわれています。

報道などでもよく見かける「架空請求」や「振り込み詐欺(オレオレ詐欺)」も、他人になりすまして金銭や情報を奪う手口が用いられることから、ソーシャルエンジニアリングの一種として分類されることがあります。

2-3 ソーシャルエンジニアリングの問題点

ソーシャルエンジニアリングの特徴は、「人を欺す」「人を操る」ことです。言い替えるなら、"人間の脆弱性"を突く攻撃です。最悪の場合、被害者が被害にあったことすら気づかないケースもあり得るのです。

Emotetなどの場合、マルウエアが動作するのでネットワークやシステムのログの形で確認することもできますが、ソーシャルエンジニアリングによる攻撃を受けた場合、発見が遅れたり、被害状況を把握するのに予想以上に時間がかかったりするのが問題だと指摘されることがあります。

3.伝説の「ハッカー」が教える防衛の基本

3-1 セキュリティコンサルタントになった伝説のハッカー

「ソーシャルエンジニアリングに長けたクラッカー(Cracker)」と評される伝説の「ハッカー(Hacker)」がケビン・ミトニック氏です。

ミトニック氏は、クラッキング行為により1995年2月15日にFBIによって逮捕されましたが、2000年1月21日に釈放されてからは、FBIに協力し、現在は、企業のセキュリティを守る活動を続けています。

逮捕までに到る経緯については、様々な視点から複数の書籍が著されており、『ザ・ハッカー(原題:TakeDown)』として映画化もされました(映画は日本では未公開で、DVDが発売されています)。ミトニック氏は、世界で最も有名な元クラッカー(ハッカー)のセキュリティコンサルタントなのです。

出典:「ザ・ハッカー」DVD

3-2 基本的なソーシャルエンジニアリング防衛方法

ミトニック氏は、著書『ハッカーズ』(インプレスジャパン)でソーシャルエンジニアリング攻撃を食い止めるための基本対策の一部を示しています。

・セキュリティ規定を築き上げ、継続的かつ全社的に実践する

・セキュリティ意識向上の訓練メニューを案出する

・機密事項の定義を行う簡潔なルールを作る

・禁止事項となっているリクエストを受けた際は、社内方針に従って相手の身元を確認する

・データの分類方針を策定する

・従業員を訓練して、攻撃に対する抵抗力をつける

・セキュリティ試験を実施する

『ハッカーズ』ケビン・ミトニック/ウィリアム・サイモン著(インプレスジャパン)より要約引用

セキュリティルールを定めて、訓練をすることが対策のポイントです。"人間の脆弱性"を突くのがソーシャルエンジニアリング攻撃の基本。

当然、対策もトレーニングなど人的なものが中心になってきます。日頃から対策を怠らないのがカギとなりそうです。ミトニック氏も同書で「規定が固守されるよう常に従業員を鼓舞し続けること」が重要だと記しています。

ソーシャルエンジニアリングの対策方法については以下の記事をご覧ください。

4.「絶対にやってはいけない」ソーシャルエンジニアリング対策

ソーシャルエンジニアリングは人の弱さを突いてくる攻撃のため、"欺された人"にペナルティを与えるといった懲罰主義的なルールはNGです。罰を恐れて、被害が発生しても隠蔽されてしまう可能性があると考えられます。

ソーシャルエンジニアリング攻撃はその特徴として、被害を受けても発見が遅れたり、被害状況の把握に時間がかかったりすることがあります。

失敗を責めるよりも、できるだけ問題の発見から対策までのスピードを上げる工夫が必要になってくるでしょう。

まとめ

IPAの「情報セキュリティ10大脅威」でも見られるように、企業情報や個人情報を狙った攻撃が増加しています。

最近では、闇市場で企業情報や個人情報が高値で取引されていることもその背景にあるようです。この攻撃でよく使われるソーシャルエンジニアリングは、攻撃者からすると効率のよい手口で、今後も減ることはないと考えられます。

ケビン・ミトニック氏が指摘するように「一番の弱みは人間の中」にあります。ソーシャルエンジニアリングに対しては、それほどコストをかけなくても効果的な対策を取ることができます。企業も、個人も「弱み」を突かれないよう、しっかりと対策しておくことが大切です。