2022年2月末に、ロシアによるウクライナへの軍事侵攻が始まってから2ヶ月以上の時間が経過しましたが、各種報道を見る限り、即時収束の気配は感じられず緊張感の高い状況が続いています。

この侵攻直前から、サイバー攻撃や不正アクセスが急増していました。侵攻開始後の2022年3月上旬にトヨタ自動車の関連会社工場がサイバー攻撃によって操業停止に追い込まれたことが報じられると、日本国内でも一気に関心が高まりました。

企業でも個人でも充分な警戒が必要となる「サイバー攻撃」ですが、情報不足もあり、どうしてもイメージで語られてしまうことが多いようです。そこで、「今、何が起きているか?」といったことから注意点、有事における企業のサイバーリスクの注意事項、どんな備えが必要なのかについてまとめました。

1. 2022年2月頃から「サイバー攻撃」が増加し始めていた

経済産業省が繰り返しサイバー攻撃への注意喚起

2022年2月24日、ロシアによるウクライナ侵攻が開始されました。ほぼ同時期、経済産業省は、2月23日、3月1日にサイバーセキュリティを強化するように注意喚起しています。

この時期、実際に日本企業へのサイバー攻撃が急増していたことや、3月21日にアメリカのバイデン大統領がロシアからのサイバー攻撃への警戒を呼びかける声明を発表したことなどから、経済産業省は3月24日にあらためて注意喚起を行いました。

※こちらのページに注意喚起に関連する文書(PDFなど)がまとめられています。

2~3月、日本企業へサイバー攻撃は「直近の3カ月平均と比べて25倍増」

これらの注意喚起は、近年、国際紛争などが生じるとサイバー攻撃が増加する傾向が見られていたことから発せられていました。事実、ロシアのウクライナ侵攻直前から、日本国内のインターネットサイトに対するサイバー攻撃の数が、直近3ヶ月平均に比べ、約25倍に増えていると報じられていました。

この記事によると、日本国内の1万5000以上のサイトを対象にした調査で、2月16日以降、不正アクセスや不審者からのサイバー攻撃が急増していました。どこの国からの攻撃かを特定するのは難しいとされていますが、ウクライナ侵攻に前後して急激に増加していることは明らかです。

同時期に帝国データバンクもサイバー攻撃が増加していると指摘。アンケート調査で、有効回答企業数1,547社中28.4%が「1カ月以内にサイバー攻撃を受けた」と回答したと発表しています。

日本では「Emotet(エモテット)」が猛威を振るう

経済産業省の注意喚起ページにも記述がありますが、日本では「Emotet(エモテット)」を使ったサイバー攻撃を受けるケースが目立ちました。

Emotetはロシアを拠点とするマルウェア・ランサムウエアとその亜種、そしてサイバー犯罪活動であるとされています。2016年~2017年ごろからよく見られるようになり、2019年ごろから被害が増え、いったん制圧されたかのように見えたのですが、2022年に再び猛威を振るいました。

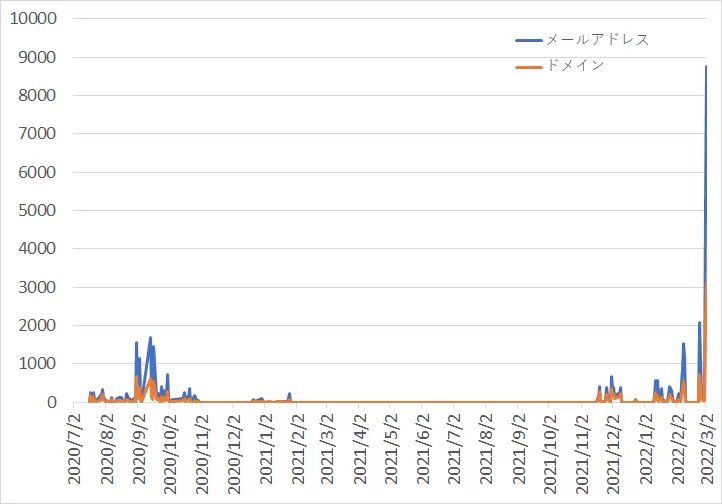

セキュリティ専門機関である「JPCERTコーディネーションセンター(JPCERT/CC)」によると、日本国内でEmotetに感染して不正に送信された可能性の高いメールアドレスは3月2日時点で9000件近くにまで急増していたことがわかっています。

参考:Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移 (2022年3月3日更新)JPCERTコーディネーションセンター文書より引用

Emotetの「手口」

Emotetではメールが入り口になっていることが多く、独立行政法人情報処理推進機構(IPA)では継続的にEmotetによる攻撃手法などの解説を行い、注意を促しています。

報道では、Emotetはランサムウエアとして説明されていることが多いようです。ランサムウエアとは、身代金要求型のウイルスのことで、犯行側が声明を出すことがあります。

ここでどのように感染するか、その流れを見てみましょう。

- メールの添付ファイルを開くなどしてEmotetに感染する

- Emotetが端末の連絡先やメールの内容などを盗む

- Emotetが盗んだ情報や文書を利用して新たにメールを送り、感染を広げる

- さらに危険なウイルス、ワーム、ランサムウエアを呼び込むなどする

上記より、「メールの添付ファイル」に要注意であるとわかります。

2. 日本でのサイバー攻撃による実際の被害

では、実際に日本ではどのような被害が見られたのか、報道から追ってみましょう。

2022/3/1 トヨタ国内全工場がサイバー攻撃を受けて稼働停止

3月1日、トヨタ自動車は関連会社がサイバー攻撃を受けたのをきっかけに、国内全工場の稼働を停止しました。経緯としては、2月26日に主要部品メーカー、小島プレス工業がサイバー攻撃を受けてシステム障害が発生し、1日に全工場が停止しています。完全なシステム復旧までは1~2週間かかると見込まれましたが、暫定的な対応で再稼働にこぎつけた形です。

この問題が大きく報じられたことで、今回はサイバーセキュリティの重要性が周知されることにつながったと感じます。

2022/2/26 トヨタ取引先の小島プレス工業がランサムウェア攻撃を受ける

トヨタ自動車の協力会社で自動車の内外装部品を手がける小島プレス工業は2022年3月1日、取引用システムなど一部のサーバーがマルウエア(悪意のあるプログラム)に感染したことを2月26日に確認したと発表しています。

2022/3/10 デンソー独法人にサイバー攻撃、脅迫を受ける

3月13日、トヨタ自動車グループの部品を製造する「デンソー」が、ドイツにある子会社「デンソー・オートモーティブ・ドイツ」が3月10日にサイバー攻撃を受けたと発表。新興サイバー犯罪集団「Pandora(パンドラ)」が声明を出しています。

2022/3/13 森永製菓 「ランサムウエア」で164万人以上の顧客情報流出

森永製菓は3月13日、サイバー攻撃を受けてシステムの一部がダウンし、164万人以上の顧客の個人情報が流出した可能性があると発表しました。

これらは報道にもあるように、声明等が出されていることから、身代金要求型のウイルス=ランサムウエアによるサイバー攻撃の被害であると考えられます。

2022/2/27 ブリヂストン米グループ会社 サイバー攻撃により複数の工場が稼働を停止

この他、2月27日には大手タイヤメーカー「ブリヂストン」のアメリカのグループ会社「Bridgestone Americas」が不正アクセス(サイバー攻撃)を受け、複数の工場が1週間ほど稼働を停止していたことがわかりました。このケースでは、「LockBit2.0」と名乗る集団が関わっていたとされています。

警視庁も日本での被害傾向をレポーティング

4月7日、警察庁は文書「令和3年におけるサイバー空間をめぐる脅威の情勢等について」を発表。ランサムウエアによる被害が増加していること、被害件数(146件)の内訳を被害企業・団体等の規模別に見ると、大企業は49件、中小企業が79件となっていると明らかにしました。

この文書はウクライナ侵攻に時期的に直接関係がない時期を含む令和3年の状況を伝えていますが、被害が増加していたことがわかります。

3. 「ハイブリッド戦争」の時代

近年では、国際紛争などが起こると、ハイブリッド戦争と呼ばれるサイバー攻撃やフェイクニュースを使用した軍事戦略が取られることがあるようです。実際、どこからの攻撃かを特定することができず、紛争に便乗した犯行も混在していると思われますが、同期する動きが見られると報道されています。非常に簡単ですが、目立ったものをまとめてみました。

2007年 エストニア政府・銀行サイトがサイバー攻撃を受ける

2008年 ジョージア(グルジア)政府サイトがサイバー攻撃を受ける

2009年 アメリカ・韓国の政府機関へのサイバー攻撃(DDos攻撃)が明らかになる

2009年 アメリカ・オバマ大統領が国家安全保障上、深刻な課題のひとつと定義

2014年 クリミア危機・ウクライナ紛争に関連したサイバー攻撃

2022年 ロシアのウクライナ侵攻と同時期に見られたサイバー攻撃

端的にいえば、国際紛争や事件が発生し世界情勢が不安定になると、これまで見てきたようにサイバー攻撃や不正アクセスが増加する傾向があるということになると思います。

4.「サイバー攻撃」「不正アクセス」への対策はどうすればいいのか?

ここまで見てきたように、ロシアのウクライナ侵攻開始前後から、何らかのサイバー攻撃が増加していることは明らかです。日本ではEmotetによる被害が大きく報じられました。

しかし、これは戦争が直接的な原因なのか、国際的な混乱に乗じたものなのかははっきりしていない部分もあります。そもそも、どこからのサイバー攻撃かを特定できないケースもあります。痕跡なく情報を取られる等して、攻撃の有無を把握できないケースが存在するかもしれません。

また、現状の「増加」は社会的関心の高まりによる「報告増」の影響があることも考えられます。過剰に恐れず、適切に対策を進めることが必要なのです。

紛争の有無に関わらず、サイバーセキュリティは企業として取り組むべき最重要課題のひとつと考えられています。自社で対応することが難しいと感じられる場合は、信頼できる専門家、専門企業に相談することを考慮に入れておくと良いでしょう。

セキュリティの「基本事項」を確実に抑えるのがポイント

経済産業省の注意喚起では、サイバーセキュリティを高めるために「リスク低減のための措置」「インシデントの早期検知」「インシデント発生時の適切な対処・回復」の3つが必要、としています。

- リスク低減のための措置

- 本人認証を強化する(パスワードが単純でないかの確認など)。

- IoT機器を含む情報資産の保有状況を把握する。

- メールの添付ファイルを不用意に開かない、URLを不用意にクリックしないことなどを組織内に周知する。

- インシデントの早期検知

- サーバ等における各種ログを確認する。

- 通信の監視・分析やアクセスコントロールを点検する。

- インシデント発生時の適切な対処・回復

- データ消失等に備えてデータバックアップの実施及び復旧手順を確認する。

- インシデントを認知した際の対処手順を確認し、対外応答や社内連絡体制等を準備する。

「昨今の情勢を踏まえたサイバーセキュリティ対策の強化について(2022年2月23日)」より一部を要約して引用

とくにVPN装置やゲートウェイ、ルーター等インターネットとの接続を制御する装置の脆弱性はサイバー攻撃に悪用されていることが多いといいます。個人宅であってもIoT機器には最新のファームウエアやセキュリティパッチ等の更新をこまめにしておくことが大切だと考えられています。

また、情報入手にあたっては「信頼できる情報源」を利用してください。この記事で紹介している経済産業省など政府機関による情報など、確かな情報であることを確認するのが第一歩です。そのサイトが確かなものか、URLを確認したり、ブラウザやセキュリティソフトを最新状況にしておき、問題のあるサイトは開けないようにしておくといった基本的対策が重要になってきます。

まとめ

現在、サイバー攻撃で報告が多いとされているEmotetはメールの添付ファイルを起点に攻撃が始まることが多いようです。警察庁の発表などを見ると、セキュリティ対策が十分ではない中小企業が狙われやすい傾向も見られます。予算が不足しているなかで経費をかけるのは難しい面もありますが、経済産業省などセキュリティ情報サイトを見るとお金をかけずとも実施できる対策はありることがわかります。。

安心して事情を継続するために、弱いところは補強する(アップデートする)、「一手間」で完了するパスワードの管理などを高度化する、怪しいメールの添付ファイルは開かない、URLは踏まない、といった基本的なところから、しっかり対策を進めていきたいものです。