本記事は、バルテス・モバイルテクノロジー株式会社が2022年5月に実施したセミナー「企業がとるべきWebサイトのセキュリティ対策とサイバー攻撃のトレンドとは!」のサマリーレポートです。

2021年度はApache Log4jの深刻な脆弱性を悪用した広範囲且つ影響の大きなインシデントが発生した年でした。

また、脆弱性の悪用手法についても、最終的な標的の組織よりも情報セキュリティ管理体制が脆弱な取引先や委託先を攻撃対象とすることで、標的の組織に関係する情報を窃取するサプライチェーンを狙った攻撃が注目され、中央官庁が連名で注意喚起を発表したことも記憶に新しいところです。

これらの背景を踏まえて、不特定の第三者による悪用の影響を受けやすいWebシステムについて、攻撃によるリスクを低減するための対策について解説しています。

- 講師紹介

- 堀越 康之

バルテス・モバイルテクノロジー株式会社 サイバーセキュリティ対策部 部長

セキュリティサービス事業者、大手監査法人のリスクアドバイザリー部門で情報セキュリティコンサルタントとして従事。情報基盤に係る技術面のセキュリティから組織に係る管理面のセキュリティまで、幅広いコンサルティング業務を担当する。現職バルテス・モバイルテクノロジー株式会社のサイバーセキュリティ対策部において、脆弱性診断サービスを中心としたセキュリティサービスの企画・推進業務を担当している。

- もくじ

サイバーセキュリティ対策の重要性

情報セキュリティインシデントは、身近なリスクである

出所:JPCERT コーディネーションセンター インシデント報告対応レポート

JPCERT/CCによるインシデント報告件数のレポートによれば、情報セキュリティインシデントの発生件数は年々増加傾向です。

実際にインシデントが発生すると、顧客対応のためのサービスセンター契約費用や、システムの改修費用、また、監督官庁からの指導による業務の停止や見直し等が、ビジネスに影響を与えるおそれがあります。

その他にも、評判の低下や、ISMSやPマークの認証等、情報セキュリティ関連の認証が取り消しになるおそれもあります。

影響の範囲として、顧客はもちろん、取引先や協力会社、従業員、株主など広範囲への影響が考えられます。

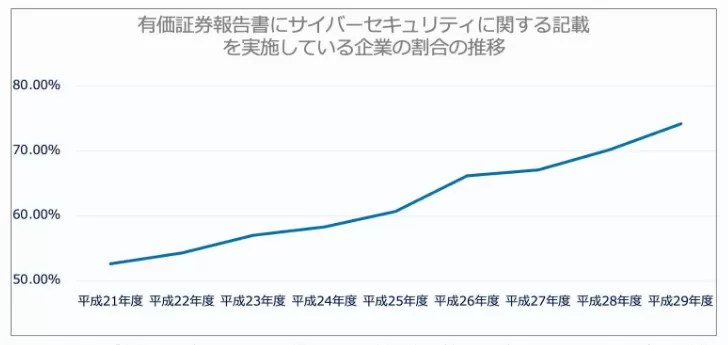

情報セキュリティを、事業のリスクとして捉える企業が増えている

前述のような背景から、事業のリスクに、サイバーセキュリティに関するリスクを含める企業が増加しています。

サイバーセキュリティといってもその範囲は広く、ランサムウェアやワーム、標的型攻撃など様々な種類があります。

昨今の情報セキュリティインシデントの事例

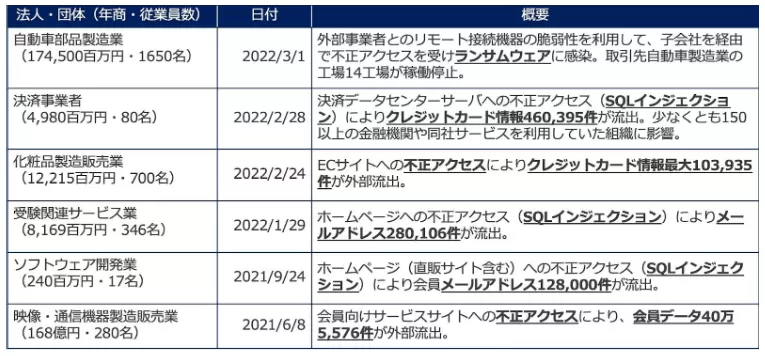

様々な企業が、情報セキュリティインシデントの公表をしている

昨今の状況として、業種や規模を問わず様々な企業が、セキュリティインシデントを公表しています。

2021年度に話題となったサイバー攻撃として、「サプライチェーンアタック」と「ゼロデイアタック」を挙げることができます。

「サプライチェーンアタック」は、セキュリティ対策が比較的弱い企業を踏み台として利用し、最終目的である大企業への攻撃を行うものです。

例えば、原材料や部品を供給している中小企業の中でセキュリティ対策が比較的弱い企業を攻撃し、グループの親会社や最終製品の製造を行う企業への攻撃の踏み台として利用するケースが考えられます。

攻撃を受ける側の大企業は、子会社や取引先からのアクセスを信用しているケースがあり、外部からのアクセスより攻撃が成功し易いことに加え、攻撃を受けた企業には「踏み台」にされた企業から攻撃を受けた記録が残ります。

そのため、悪用する側にとっても有用に活用できる攻撃であり、このような攻撃手法が2021年に多発しました。

また「ゼロデイアタック」では、OS/ミドルウェアの脆弱性やNWルータ、監視カメラなどを狙った攻撃が行われました。

リモートから任意のコードを実行し、攻撃対象をコントロール可能にする攻撃も確認されており、悪用された際の影響範囲が大きく、1日数十件といった攻撃が観測されることもありました。

どのようにしてWebサイトのセキュリティが侵害されるか

ここでは、Webサイトのセキュリティが侵害される際の仕組みを説明します。

セキュリティ侵害の基本的な仕組み

Webシステムは、HTTPクライアントというPCやモバイルに搭載されたWebブラウザやモバイルアプリからのリクエストに対して、HTTPサーバからレスポンスを返すことで動作します。

このリクエストの通信を改竄することで、Webアプリケーションに不正な動作を行わせるのがWebシステムへの攻撃の基本的な仕組みです。

Webアプリケーションのリクエストには様々なパラメータが含まれており、パラメータを書き換えることで不正な動作が発生します。

SQL/OSコマンドインジェクションのデモ(講演抜粋)

ここでは、今回説明を行った挙動のデモを行います。

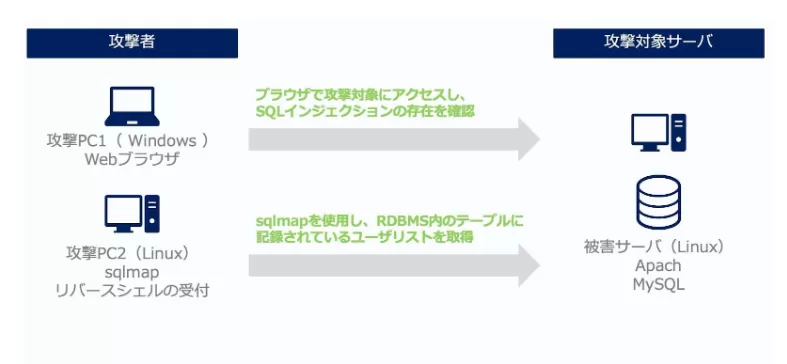

ここでのデモの概要として、攻撃者側は「攻撃PC 1」で被害サーバへのアクセスを行います。

「攻撃PC 2」では、sqlmapというツールを用いた攻撃と、被害サーバからのリバースシェルの接続を待ち受けます。

リバースシェルとは、被害サーバからクライアントに対して、リモートからコマンドを実行可能な環境(シェル)のことです。

一般的なリモートシェルがクライアントからサーバに接続するところを、サーバからクライアントするため「リバース」シェルと呼ばれます。

最初に、ブラウザで被害サーバにアクセスし、SQLインジェクションの脆弱性が存在することを確認します。

SQLインジェクションの存在が判明した場合、sqlmapというツールを使用し、被害サーバに対して様々なspl文を送り付け、ユーザーリスト等様々なデータベース内の情報を取得します。アプローチが有効です。

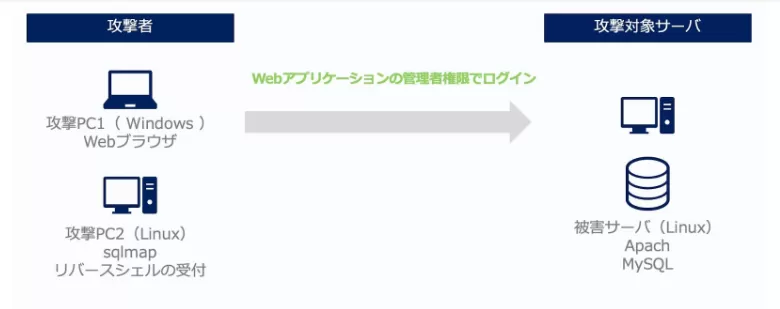

今回のケースでは、ユーザー一覧に、Webアプリケーションの管理者の情報が含まれていたため、その権限を用いて被害サーバへログインし、管理者用のUIにアクセスします。

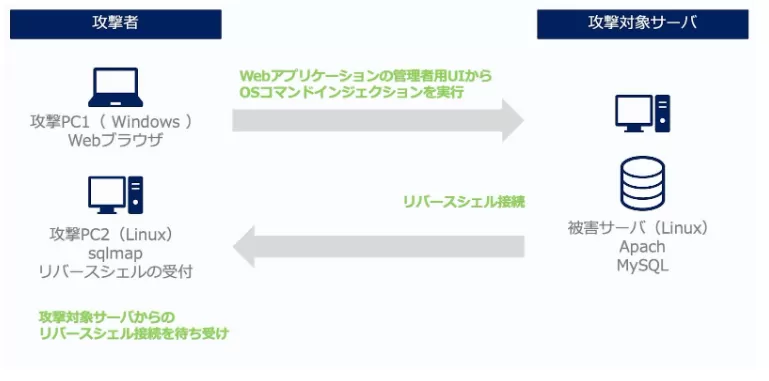

管理者用UIにOSコマンドインジェクションの脆弱性があることがわかったため、OSコマンドインジェクションを実行します。

このコマンドはリバースシェルを実行するコマンドであり、被害サーバからの接続を受け付けるために攻撃PC2でリバースシェルの接続を待ち受ける準備をします。

これら一連の攻撃が成功すると、被害サーバから攻撃PC2にリバースシェルの接続があります。

この状態では、被害サーバで実行可能なOSコマンドを、リモートから実行可能であり、、権限昇格等と組み合わせることで、被害サーバを完全にコントロールすることが可能になります。

Webサイトの脆弱性管理体制のあるべき姿

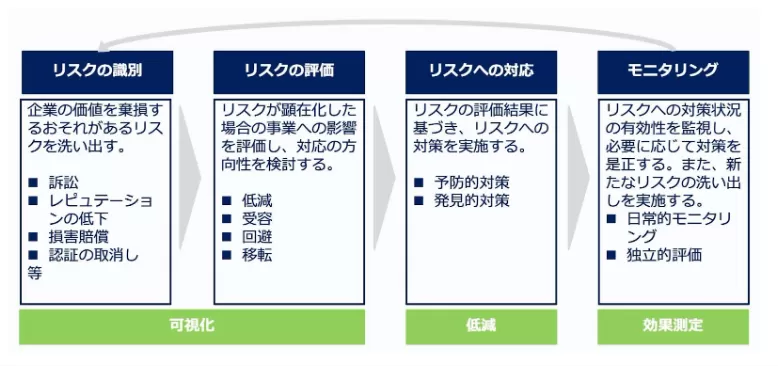

このようなWebサイトの脆弱性を悪用した攻撃への対応としては、まずは、リスクマネジメントの観点で対応状況を可視化するアプローチが有効です。

リスクの識別とは、リスクの可視化(洗い出し)を指します。

サイバーセキュリティリスクの対応においては、実際に組織がサイバー攻撃を受けているのか否か、攻撃の事実を識別(可視化)できているのかいないのかを考慮したうえで、その後の対応を検討することが重要です。

この識別・評価は重要なプロセスで、評価を行った上で、リスクが低いものについては受容する(対策を実施しない)という対応も考えられます。

一般的には受容可能なまでに低減する対応が多く、リスクの顕在化を未然に防止するための予防的対策、リスクが顕在化した際に被害を最小化するための発見的対策を併用してリスクを低減します。

これらのリスクマネジメント体制を運用し、その有用性を常に評価していくという動作を繰り返すというのが基本的な考え方です。

リスク感染を「Covid-19」を例として考える

「Covid-19」を例にして考えた場合、リスクは「重症化」や「死亡」、「他の人に感染させる」ことです。

予防的対策としては、「マスクの着用」や「ワクチン接種」が考えられます。

また、発見的対策としては、「感染者の隔離」や「入院治療」などが挙げられます。

これらを《アプリケーションセキュリティ》に置き換えて考えてみましょう。

リスクは「情報漏洩」「システムの停止」「他組織の攻撃の踏み台として利用される」といったことです。

予防的対策としては、「セキュリティ装置」の導入・運用となります。

また、発見的対策としては、「フォレンジック」「関係機関や監督官庁、警察への連絡」、「情報開示」などが挙げられます。

また、Webアプリケーションのリスク管理に特化して対策を考えた場合、根本的な対策は「脆弱性を作りこまないこと」となります。

外部からの入力値を信用しない、有害な文字を出力しない、既存のフレームワークで提供されている機能と同等の機能を独自に作りこまないなど、一般的に知られている対策が有効であるため、これらの対策について知見を深め、実践していくことが望まれます。

Q&Aセッション

セミナーの最後に、講演内容に関する質疑応答が行われました。

Q. WAFと脆弱性診断では、どちらの方が対策として有効でしょうか

両者は想定される対策が異なっているため、WAFと脆弱性診断を直接的に比較することは難しいでしょう。

脆弱性診断は、リスクを識別評価するプロセスで有用であり、WAFは脆弱性の有無に関わらず常にリスクを低減してくれる部分がメリットです。

WAFは24h365日に渡りリスクを低減できますが、脆弱性の瑕疵を行うことはできません。

脆弱性診断のメリットとデメリットは、その逆という形です。

Q. Webサーバを保持していない企業でも、セキュリティリスクは発生しますか

はい、発生します。

メールの添付ファイル越しにマルウェアが送られたり、外部とのリモートでの接続があったりすると、そこからマルウェアへ感染したり、不正な通信を受ける場合があります。

取引先の企業から不正アクセスを受ける可能性もあるため、発生するリスクはあると考えられます。

Q. 本日ご紹介された内容は、ユーザーやプロバイダが行うこともあるのですか

Webサーバが管理している主体がどこかによります。

オンプレの場合は社内の情報システム部などですし、レンタルサーバを用いている場合はホスティング事業者さんがWebサーバの管理の責任主体という場合もあります。

リスクのオーナーが誰なのかという点についてお考えいただければ良いのではないかと考えます。

Q. サーバレスのクラウドサーバが増えておりますがその際にはこれまでと異なる対策が必要ですか

サーバレスという言葉は広く使われておりなかなか難しいのですが、実態としてはサービス提供事業者さんがその存在を意識しないサービスを提供されていると思います。

インフラの部分についてはサービス事業者の方で実施され、そちらで導入されるアプリケーションについては自分側で責任を負うという形になると考えます。

まとめ

今回のセミナーでは、セキュリティ対策を行う上で重要な視点や、サイバー攻撃のトレンドに関する事例など、幅広い解説が行われました。

本レポートを読みセキュリティ対策へ関心を抱いた人や、不安を感じたという人は、「脆弱性診断」や「WAF」などのセキュリティ対策について検討してみることをおすすめします。